谷歌安全人員分享了4個新的0day漏洞的信息。并且,谷歌還透露,與俄羅斯有關的APT組織正在利用其中的 Safari 零日漏洞攻擊 LinkedIn 用戶。

這四個安全漏洞于今年早期被發現,影響了 Google Chrome、Internet Explorer 和 WebKit 瀏覽器引擎。以下是專家披露的0day漏洞列表:

Chrome中的CVE-2021-21166和CVE-2021-30551;

Internet Explorer中的CVE-2021-33742;

WebKit(Safari)中的CVE-2021-1879。

谷歌同時還公布了對這四個0day漏洞的成因分析:

CVE-2021-1879: 在QuickTimePluginReplacement中存在Use-after-free漏洞(UAF漏洞,一種內存破壞漏洞)

CVE-2021-21166: Chrome中的“object lifecycle issue”漏洞

CVE-2021-30551: V8中的Chrome類型混淆漏洞

CVE-2021-33742: Internet Explorer中MSHTML的越界寫入漏洞

有趣的是,四個漏洞中的三個是由同一家政府支持的商業監控供應商開發。第四個漏洞(CVE-2021-1879)則可能是由一個與俄羅斯有關的APT組織開發。

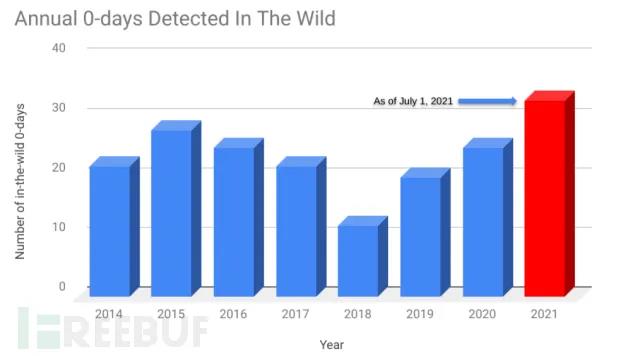

此外,谷歌安全人員還表示,今年已經有33個零日漏洞被用于公開披露的攻擊,比2020年期間的總數多11個。

WebKit 0day漏洞被俄羅斯黑客利用

雖然 Chrome 和 Internet Explorer的 0day 是由同一個供應商開發并出售給世界各地想要提高其監控能力的客戶,但它們沒有被用于任何高調的攻擊活動。

CVE-2021-1879 WebKit/Safari 漏洞則不然。據谷歌稱,該漏洞通過 LinkedIn Messaging 被用來針對西歐國家的政府官員,向他們發送惡意鏈接。

谷歌研究人員表示,這些攻擊者可能是俄羅斯政府支持的黑客,他們濫用該漏洞來攻擊運行舊版本iOS系統(12.4至13.7)的設備。

雖然谷歌沒有將其明確歸因于某一個組織,但是調查該活動的微軟研究人員卻表示該攻擊者為Nobelium,也就是去年SolarWinds攻擊事件的幕后黑手。