1

總體概述

根據CNCERT監測數據,自2021年3月1日至31日,共監測到物聯網(IoT)設備攻擊行為6億1682萬次,捕獲IoT惡意樣本2738個,發現IoT惡意程序傳播IP地址21萬1085個、威脅資產(IP地址)155萬余個,境內被攻擊的設備地址達771萬個。

2

惡意程序傳播情況

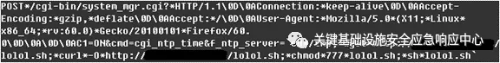

本月發現21萬1085個IoT惡意程序傳播地址,位于境外的IP地址主要位于印度(57.06%)、科索沃(21.67%)、巴西(8.33%)、俄羅斯(3.07%)等國家/地區,地域分布如圖1所示。

圖1 境外惡意程序傳播服務器IP地址國家/地區分布

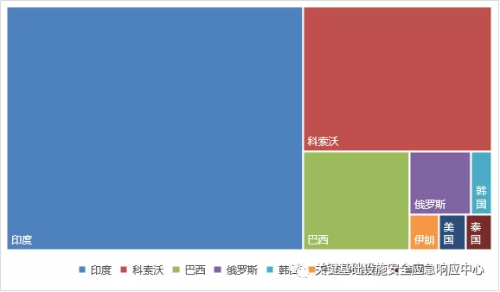

在本月發現的惡意樣本傳播IP地址中,有11萬8496個為新增,其余在往期監測月份中也有發現。往前追溯半年,按監測月份排列,歷史及新增IP分布如圖2所示。

圖2 歷史及新增傳播IP地址數量

3

攻擊源分析

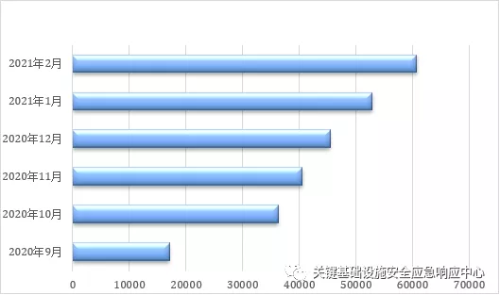

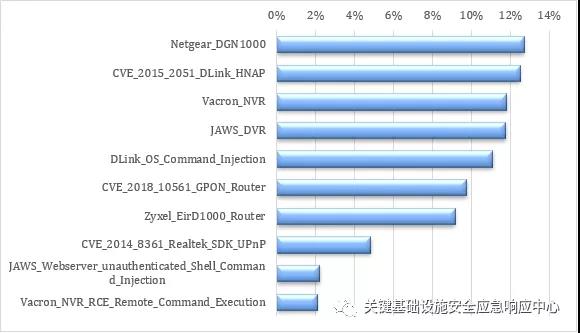

黑客采用密碼爆破和漏洞利用的方式進行攻擊,根據監測情況,共發現6億1682萬個物聯網相關的漏洞利用行為,被利用最多的10個已知IoT漏洞分別是:

表1 本月被利用最多的10個已知IoT漏洞(按攻擊次數統計)

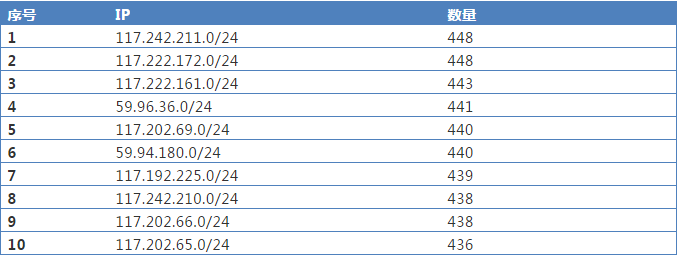

發起攻擊次數最多的10個威脅資產(IP地址)是:

表2 本月發起攻擊次數最多的10個IP地址

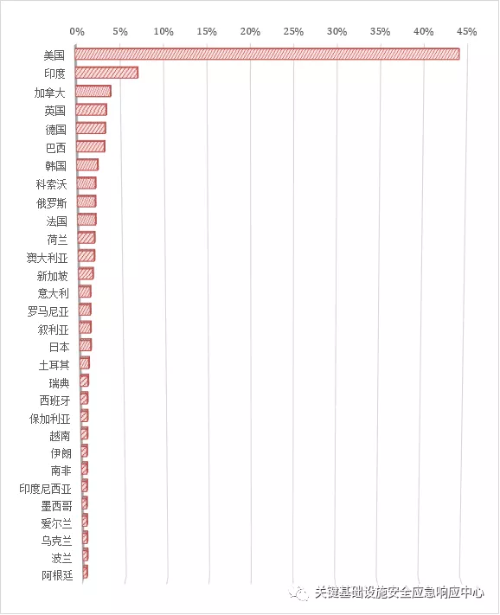

本月共發現155萬6753個IoT設備威脅資產(IP地址),其中,絕大多數資產向網絡中的其他設備發起攻擊,一部分資產提供惡意程序下載服務。境外威脅資產主要位于美國(43.87%)、印度(7.11%)、加拿大(3.97%)、英國(3.46%)等國家或地區,地域分布如圖3所示。

圖3 境外威脅資產的國家/地區分布(前30個)

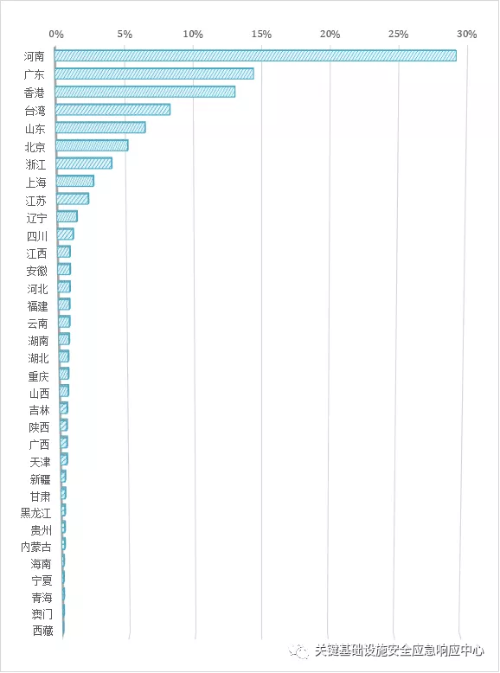

境內威脅資產主要位于河南(29.07%)、廣東(14.4%)、香港(13.05%)、臺灣(8.32%)等行政區,地域分布如圖4所示。

圖4 境內威脅資產的省市分布

4

被攻擊情況

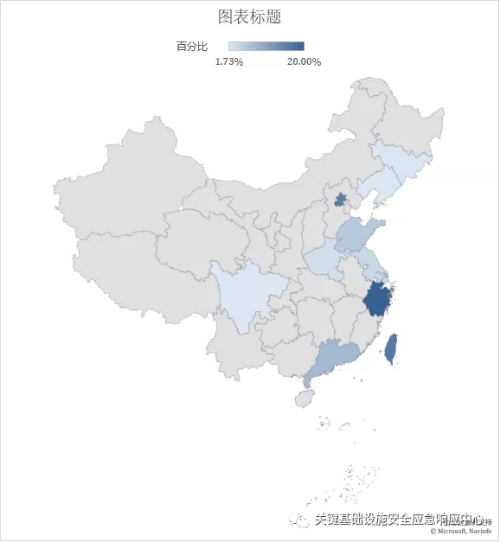

境內被攻擊的IoT設備的IP地址有771萬4848個,主要位于浙江(20%)、臺灣(16.45%)、北京(16%)、廣東(7.92%)等,地域分布如圖5所示。

圖5 境內被攻擊的IoT設備IP地址的地域分布

5

樣本情況

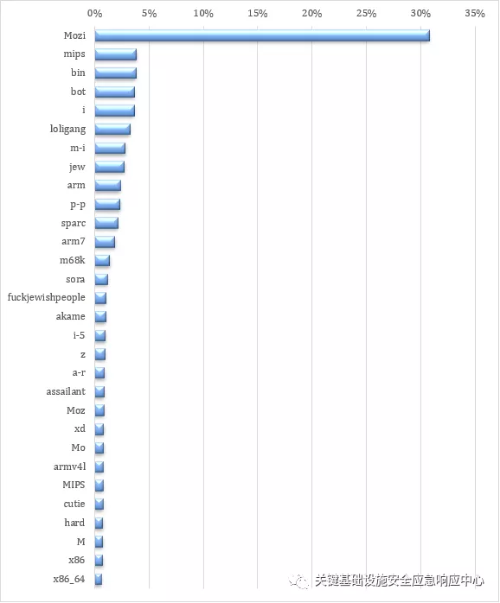

本月捕獲IoT惡意程序樣本2738個,惡意程序傳播時常用的文件名有Mozi、i、bin等,按樣本數量統計如圖6所示。

圖6 惡意程序文件名分布(前30種)

按樣本數量統計,漏洞利用方式在惡意程序中的分布如圖7所示。

圖7 漏洞利用方式在惡意程序中的分布(前10種)

按樣本數量統計,分發惡意程序數量最多的10個C段IP地址為:

表3 分發惡意程序數量最多的10個C段IP地址

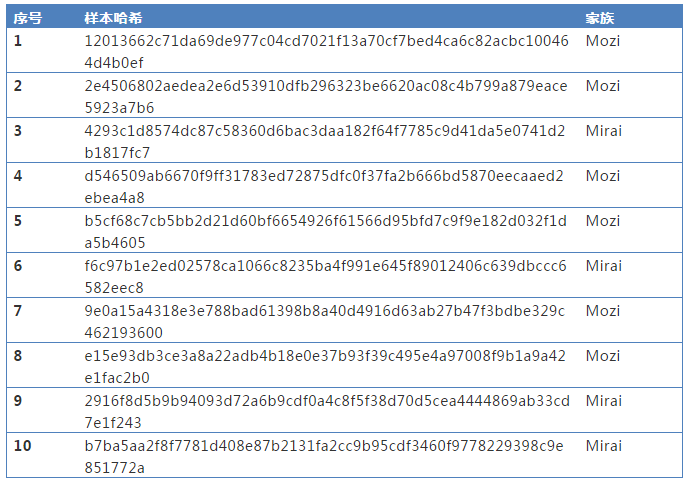

按攻擊IoT設備的IP地址數量排序,排名前10的樣本為:

表4 攻擊設備最多的10個樣本

6.最新在野漏洞利用情況

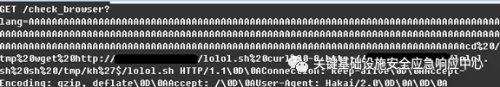

DLink DIR 825 R1 Pre Authentication RCE(CVE-2020-29557)

漏洞信息:

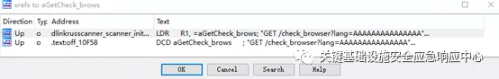

D-Link DIR-825是中國臺灣友訊(D-Link)公司的一款路由器。D-Link DIR-825 R1 devices 版本 3.0.1 至 2020-11-20 存在緩沖區錯誤漏洞,該漏洞源于web界面的緩沖區溢出,攻擊者可利用該漏洞在身份驗證前實現遠程代碼執行。

在野利用POC:

參考資料:

https://shaqed.github.io/dlink/

https://www.anquanke.com/vul/id/2335033

https://twitter.com/cvenew/status/1355255842782773250

Netgear ProSAFE Plus UnauthenticatedRCE(CVE-2020-26919)

漏洞信息:

NETGEAR JGS516PE是美國網件(NETGEAR)公司的一款交換機。NETGEAR JGS516PE devices 2.6.0.43之前版本存在安全漏洞,該漏洞源于設備在功能級別上受到缺少訪問控制。

在野利用POC:

參考資料:

https://f5.pm/go-61386.html

https://www.anquanke.com/vul/id/2187757

https://unit42.paloaltonetworks.com/mirai-variant-iot-vulnerabilities/

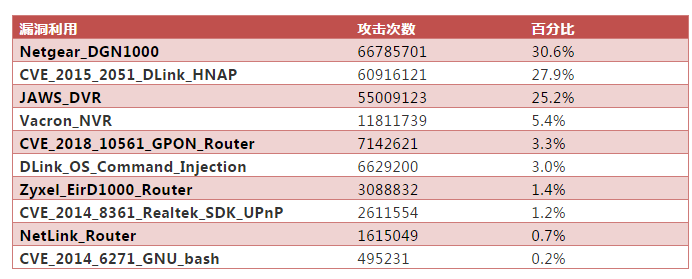

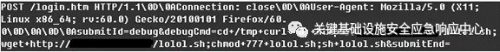

DLink DNS 320 v2.06B01 system_mgr.cgiCommand Injection(CVE-2020-25506)

漏洞信息:

D-Link DNS-320是中國臺灣友訊(D-Link)公司的一款NAS(網絡附屬存儲)設備。D-Link DNS-320 FW v2.06B01 Revision 存在命令注入漏洞,該漏洞源于system_mgr.cgi組件中的命令注入影響,可能導致遠程任意執行代碼。

在野利用POC: