針對性攻擊事件

SolarWinds供應鏈攻擊事件

2020年12 月,國際IT管理軟件供應商SolarWinds被發現其Orion軟件更新服務器上存在一個受感染的更新程序,此次事件導致世界各地超18,000 名 SolarWinds 客戶(包括許多大型公司和政府機構)受到感染,受害者機器上被部署了名為 Sunburst的自定義后門。

此次攻擊行動中較為與眾不同的是對特定受害者的分析和驗證方案。在受惡意軟件影響的18,000個Orion IT客戶中,攻擊者似乎只對少數幾個感興趣。此外攻擊者采用了多種方法來盡可能長時間地保持隱蔽性,例如在首次與其C2建立連接之前,Sunburst惡意軟件處于休眠狀態長達兩個星期,從而無法輕易在沙箱中檢測到其行為。

對 Sunburst 后門的進一步調查揭示它與 Kazuar后門有所關聯,后者是 2017 年公布的 .NET 后門,目前歸于Turla APT 組織。Sunburst 和 Kazuar 之間的共通點包括:受害者 UID 生成算法、初始睡眠算法以及廣泛使用FNV1a散列來混淆字符串比較。這背后有幾種可能性,一是Sunburst可能與 Kazuar 由同一組人員開發,Sunburst的開發人員采用了Kazuar的一些代碼;二是Kazuar某些開發人員進了Sunburst團隊;三是Sunburst的開發人員故意留下這些線索誤導分析。

Lazarus組織攻擊國防工業

Lazarus是當今最多產、活躍的威脅組織之一,參與了多起大規模的網絡間諜、勒索軟件、加密貨幣的攻擊行動。

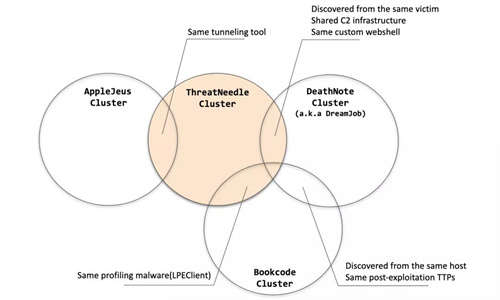

從2020年初開始,該威脅組織一直在使用一個被稱為ThreatNeedle的定制后門程序對十幾個國家的國防工業目標實施攻擊。該后門會在受感染網絡內橫向移動,收集敏感信息。

初始感染一般通過魚叉式釣魚攻擊進行,以新冠疫情或疫苗接種的名義誘使受害者點擊,惡意文檔后釋放惡意軟件,后者進入下一階段的部署過程。安裝后,ThreatNeedle會獲得受害者設備的完全控制權,這意味著攻擊者可以做任何事情,從操縱文件到執行接收到的命令。

在獲得初始的立足點后,攻擊者收集憑證并橫向移動,在受害者的環境中尋找關鍵資產。他們通過訪問內部路由器并將其配置為代理服務器來克服網絡分段,從而將被盜數據從受害者的內聯網泄露到遠程服務器。

下圖展示了Lazarus使用的ThreatNeedle武器集與其他武器集的關聯。

MS Exchange 0 day漏洞被廣泛利用

3月2日,微軟發布了針對Exchange Server中的四個0day漏洞(CVE-2021-26855、CVE-2021-26857、CVE-2021-26858和CVE-2021-27065)的帶外補丁。通過這些漏洞,攻擊者無需身份驗證或訪問個人電子郵件帳戶即可從Exchange服務器讀取電子郵件。而通過后面的漏洞鏈接,攻擊者則能夠完全接管郵件服務器。

一旦攻擊者接管了Exchange服務器,他們就可以將網絡連接至互聯網并開始遠程訪問。許多Exchange服務器都具有internet exposer功能(特別是Outlook Web Access功能),并集成到更廣泛的網絡中,這對數百萬組織構成了嚴重的安全風險。

這些漏洞似乎至少從今年1月初開始就被利用。全球各地的公司都成為利用這些漏洞的攻擊的目標,其中最集中在歐洲和美國。

微軟將這些攻擊歸咎于一個名為 Hafnium的威脅行為者,并稱該組織歷來以美國機構為目標,包括傳染病研究人員、律師事務所、高等教育機構、國防承包商、政策智庫和非政府組織等。

Ecipekac:在 A41APT 活動中發現的復雜多層加載程序

A41APT是一項長期運行的活動,從2019年3月到2020年12月底檢測到過。該活動源于初始感染中使用的攻擊者系統的主機名“ DESKTOP-A41UVJV”。攻擊者利用Pulse Connect Secure中的漏洞,或利用先前操作中被盜的系統憑據來劫持VPN會話。

此活動中的一種特定惡意軟件稱為Ecipekac(又名 DESLoader、SigLoader 和 HEAVYHAND),它是一個非常復雜的多層加載程序模塊,用于交付有效負載,如SodaMaster(又名DelfsCake,dfls和DARKTOWN),P8RAT(又名GreetCake和HEAVYPOT)和FYAnti(又名DILLJUICE stage2),進而加載 QuasarRAT。

該活動的操作和植入都非常隱蔽,威脅行為者實施了多項措施來隱藏自己并使其更難以分析,因此很難跟蹤威脅行為者的活動。活動中使用的大多數惡意軟件系列都是無文件惡意軟件,以前從未見過。

我們認為 Ecipekac惡意軟件最重要的方面是將加密的shellcode插入到數字簽名的 DLL 中而不會影響數字簽名的有效性。使用此技術時,某些安全解決方案無法檢測到這些植入程序。從 P8RAT 和 SodaMaster 后門的主要特征來看,這些模塊是負責下載更多惡意軟件的下載器,但這些惡意軟件我們迄今為止無法獲得。

其他惡意行動

偽裝成廣告攔截器的礦機

前段時間,我們發現了一些偽造的應用程序被用來向目標計算機提供加密貨幣礦機。偽造程序是通過惡意網站分發的,這些網站可能會列在受害者的搜索結果中,比如有點惡意軟件偽裝成 Malwarebytes防病毒安裝程序。在最新的觀察中,又有惡意軟件冒充了多個應用程序:廣告攔截器 AdShield 和 Netshield,以及 OpenDNS服務等。

受害者啟動程序后,惡意軟件會更改設備上的 DNS 設置,以便通過攻擊者的服務器解析所有域,進而阻止受害者訪問某些防病毒站點。然后惡意軟件會自我更新,下載并運行經過修改的傳輸 Torrent 客戶端,該客戶端會將目標計算機的 ID 以及安裝詳細信息發送到 C2 服務器,接著下載并安裝礦機。

卡巴斯基數據顯示,從 2021 年 2 月至今,超過 7,000 名用戶的設備有安裝虛假應用程序的動作。在當前活動的高峰期,每天有超過 2,500 人受到攻擊,大多數受害者位于俄羅斯和獨聯體國家。

加密虛擬硬盤的勒索軟件

勒索軟件團伙正在利用 VMware ESXi中的漏洞攻擊虛擬硬盤并加密存儲在其中的數據。ESXi 管理程序允許多個虛擬機使用 SLP(服務層協議)在單個服務器上存儲信息。

第一個漏洞(CVE-2019-5544)可用于進行堆溢出攻擊,第二個 (CVE-2020-3992) 是一個 Use-After-Free (UAF 漏洞,與程序運行期間不正確使用動態內存有關。一旦攻擊者能夠在目標網絡中獲得初步立足點,他們就可以利用這些漏洞生成惡意 SLP 請求并破壞數據存儲。

RansomExx勒索軟件背后的團伙正在利用這些漏洞,Darkside組織也在使用相同的方法,而BabuLocker木馬背后的攻擊者也暗示他們能夠加密ESXi。

針對macOS的惡意軟件

去年年底,蘋果推出了由自己的M1芯片搭載的設備,旨在取代其計算機中的英特爾處理器。在第一臺 Apple M1計算機發布僅僅幾個月后,黑客就已經重新編譯了代碼以使其適應新的架構。

這其中包括XCSSET的開發人員。XCSSET是去年首次發現的惡意軟件,它將惡意負載注入Mac上的 Xcode IDE 項目,此有效負載隨后在Xcode 中構建項目文件期間執行。XCSSET 模塊能夠讀取和轉儲 Safari cookie,將惡意JavaScript代碼注入各種網站,從 Notes、微信、Skype、Telegram 等應用程序中竊取文件和信息,并對文件進行加密。我們觀察到的樣本中就包括一些專門為 Apple Silicon 芯片編譯的樣本。

Silver Sparrow 是另一款針對 M1 芯片的惡意軟件。這類惡意軟件引入了一種濫用默認封裝功能的新方法:不將惡意負載放置在預安裝或安裝后腳本中,而是將其隱藏在分發 XML 文件中。此有效負載使用 JavaScript API 運行 bash 命令以下載 JSON 配置文件,從“downloadURL”字段中提取 URL 以供下次下載。還為惡意樣本的持續執行創建了適當的啟動代理。無論芯片架構如何,JavaScript負載都可以執行,對包文件的分析表明它同時支持Intel和M1芯片。

在macOS 平臺檢測到的大多數惡意對象都是廣告軟件。這些程序的開發人員也在更新代碼以支持 M1 芯片,比如 Pirrit 和 Bnodlero 家族。

網絡犯罪分子不只是增加對新平臺的拓展,有時他們會使用新的編程語言來開發“產品”。最近,macOS 廣告軟件開發人員越來越關注新語言的運用,前段時間有不少用 Go 編寫的樣本,而最近網絡犯罪分子又將注意力轉向了Rust,比如 Convuster廣告軟件程序。

跟蹤軟件

跟蹤軟件是一種商用軟件,指在他人不知情或未經他人同意的情況下通過他們的設備監視他人。歐洲性別平等研究所在2017 年的一份報告中表示,每 10 名受在線跟蹤影響的女性中,就有7人遭受過施暴者的身體暴力。反跟蹤軟件聯盟將跟蹤軟件定義為“可能促進伴侶監視、騷擾、虐待、跟蹤或暴力”的軟件。

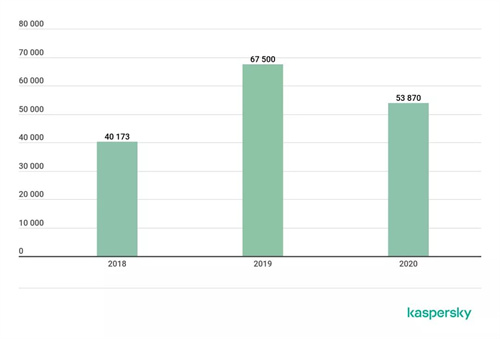

近年來,受跟蹤軟件影響的人數一直在增加,2020 年的人數受疫情影響有所下降,不過53,870 是一個很大的數字,而且這格數字是卡巴斯基客戶的數量,那么實際數字要高得多。

2020年最常檢測到的跟蹤軟件樣本是Monitor.AndroidOS.Nidb.a。此應用程序以其他名稱的形式出售,如iSpyoo、TheTruthSpy 和 Copy9,也有以防盜保護程序出售的Cerberus,Cerberus 可以訪問地理位置、拍照、截屏、錄制聲音,類似的還有Track My Phone(檢測為 Agent.af)、MobileTracker 和 Anlost。

全球檢測到的跟蹤軟件樣本前 10 名:

跟蹤軟件檢測數量最多的是俄羅斯、巴西和美國。

全球受跟蹤軟件影響最嚴重的 10 個國家/地區:

2019 年,卡巴斯基和其他九名成員創建了反跟蹤軟件聯盟,并于去年創建了 TinyCheck,這是一個免費工具,用于檢測移動設備上的跟蹤軟件——專門為可能面臨家庭暴力的人提供的。

對企業的人肉搜索

當提到人肉搜索時,人們往往認為它只適用于知名人士,但公司機密信息在泄露后同樣容易導致其成為受害者,比如多個勒索軟件團伙就以泄露被盜公司數據的名義索要大額贖金。

網絡犯罪分子使用各種方法來收集機密的公司信息。

最簡單的方法之一是使用開源情報 (OSINT)——即從可公開訪問的來源收集數據。互聯網為潛在的攻擊者提供了許多有用的信息,包括員工的姓名和職位,包括在公司擔任關鍵職位的人。

從員工的在線個人資料中收集的信息可用于設置 BEC(商業電子郵件威脅)攻擊,攻擊者通過冒充不同的員工與合作伙伴公司通信,說服目標執行某些操作,例如發送機密數據或將資金轉移到攻擊者控制的帳戶。BEC 攻擊還可用于收集有關公司的更多信息或訪問有價值數據或公司資源,例如基于云的系統的憑據。

網絡犯罪分子還可以通過發送包含跟蹤像素的電子郵件獲取受害者的信息,諸如打開電子郵件的時間、收件人郵件客戶端的版本和 IP 地址等數據。這些數據讓攻擊者可以冒充受害人用于隨后的攻擊。

網絡釣魚仍然是攻擊者收集公司數據的有效方式。例如,攻擊者可能會模仿SharePoin 等業務平臺向員工發送釣魚鏈接,員工點擊鏈接后被重定向到釣魚網站,輸入公司帳戶憑據數據后被攻擊者捕獲。

除了郵件釣魚,還有電話釣魚的方式,要么直接致電員工并試圖“釣魚”公司信息,要么發送消息并要求他們撥打提供的號碼——這種方法曾在2020年7月的 Twitter黑客事件中使用過,甚至出現了網絡犯罪分子獲取某國際公司CEO的音視頻內容,利用deepfake技術模仿CEO的聲音,說服該公司某分公司的管理團隊向騙子轉賬的案例。