1 總體概述

根據CNCERT監測數據,自2020年11月1日至30日,共監測到物聯網(IoT)設備惡意樣本7941個,發現樣本傳播服務器IP地址17萬6249個,境內被攻擊的設備地址達699萬個。

2 傳播IP情況

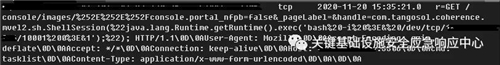

本月共發現17萬6249個惡意樣本傳播服務器IP,其中有16萬3135個IP傳播Mozi惡意程序。在Mozi僵尸網絡以外,境外國家/地區的傳播服務器IP主要位于美國(13.2)、巴西(11.2%)、俄羅斯(9.3%)、韓國(7.9%)等,地域分布如圖1所示。

圖1 惡意程序服務器IP地址國家(地區)分布圖

在本月發現的惡意樣本傳播IP地址中,有104298個為新增,71951個在往期監測月份中也有發現。往前追溯半年,按監測月份排列,歷史及新增IP分布如圖2所示。

圖2 本期傳播IP在往期監測月份出現的數量

按樣本分發數量排序,分發最多的10個C段為:

表1 樣本分發數量最多的10個C段

目前仍活躍的惡意程序傳播服務器IP地址中,按攻擊設備的地址數量排序,前10為:

表2 攻擊設備最多的10個惡意程序傳播服務器IP地址

除了使用集中的地址進行傳播,還有很多物聯網惡意程序使用P2P方式進行傳播,根據監測情況,境內物聯網兩大P2P僵尸網絡——Hajime和Mozi本月新增傳播IP共11萬9109個(其中Hajime有1萬9323個,Mozi有9萬9786個)。

3 被攻擊IP情況

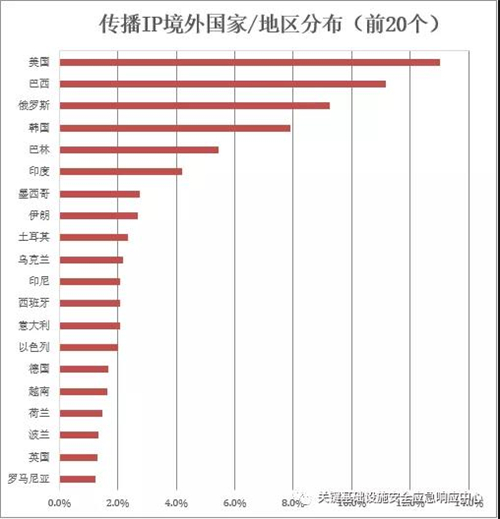

境內被攻擊IoT設備地址分布,其中,浙江占比最高,為21.1%,其次是北京(15.9%)、臺灣(13.4%)、廣東(8.6%)等,如圖3所示。

圖3 境內被攻擊IoT設備IP地址省市分布圖

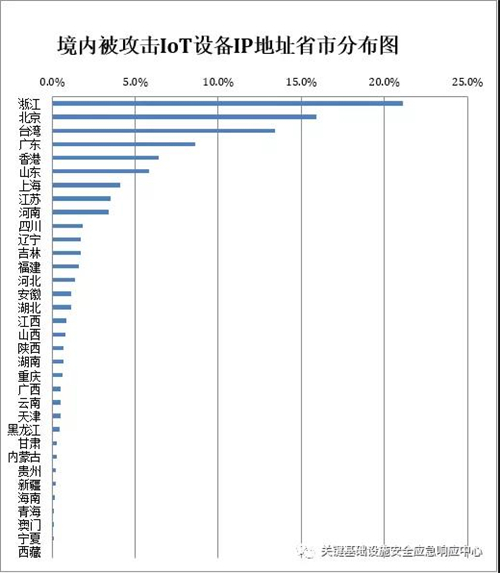

黑客采用密碼爆破和漏洞利用的方式進行攻擊,根據監測情況,共發現2億1881萬個物聯網相關的漏洞利用行為,被利用最多的10個已知IoT漏洞分別是:

表3 本月被利用最多的10個已知IoT漏洞(按攻擊次數統計)

4 樣本情況

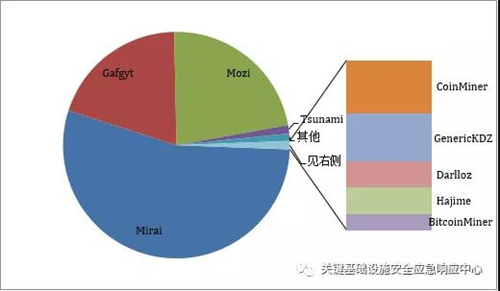

對監測到的7941個惡意樣本進行家族統計分析,發現主要是Gafgyt、Mirai、Tsunami、Hajime等家族的變種,樣本家族分布如圖4所示。

圖4 惡意樣本家族分布

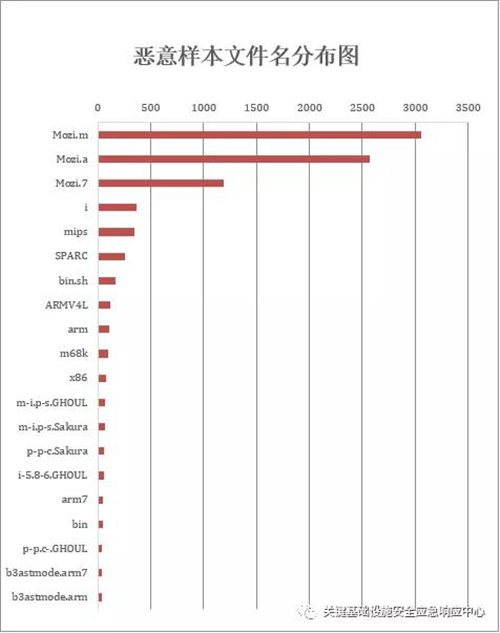

樣本傳播時常用的文件名有Mozi、i、mips等,按樣本數量統計如圖5所示。

圖5 惡意樣本文件名分布

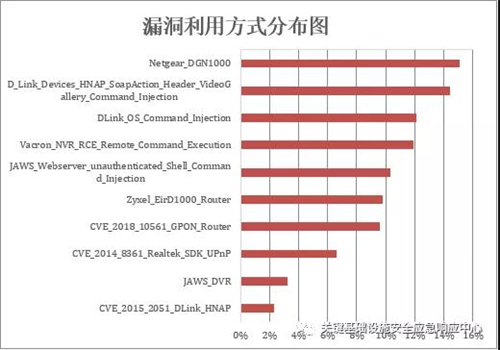

按樣本數量進行統計,漏洞利用方式在樣本中的分布如圖6所示。

圖6 漏洞利用方式在惡意樣本中的分布

按攻擊IoT設備的IP地址數量排序,排名前10的樣本為:

表4 攻擊設備最多的10個樣本信息

5 最新在野漏洞利用情況

2020年11月,值得關注的物聯網相關的在野漏洞利用如下:

Geutebruck_IP_Cameras_RCE

(CVE-2020-16205)

漏洞信息:

Geutebruck IP Camera是德國Geutebruck公司的一款網絡攝像機。使用巧盡心思構建的URL命令,遠程認證用戶可以在G-Cam和G-Code上以root用戶身份執行命令(固件版本1.12.0.25及以前版本以及受限版本1.12.13.2和1.12.14.5)。

在野利用POC:

參考資料:

https://www.seebug.org/vuldb/ssvid-98335

https://packetstormsecurity.com/files/cve/CVE-2020-16205

Weblogic 10.3.6.0版本 Console HTTP RCE漏洞(CVE-2020-14882/CVE-2020-14883)

漏洞信息:

在Oracle官方發布的2020年10月關鍵補丁更新公告CPU中,包含一個存在于WeblogicConsole中的高危遠程代碼執行漏洞CVE-2020-14882。該漏洞與CVE-2020-14883權限繞過漏洞配合,可以使得攻擊者在未經身份驗證的情況下執行任意代碼并接管WebLogicServer Console。

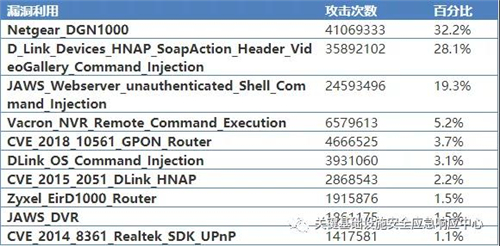

在野利用POC: