相信大家已經(jīng)通過(guò)各種信息渠道越來(lái)越多地接收到數(shù)字化轉(zhuǎn)型這個(gè)提法,特別是經(jīng)歷過(guò)新冠疫情大流行后,至少會(huì)有一個(gè)共識(shí),即各行各業(yè)不僅僅是數(shù)字化基礎(chǔ)較好的互聯(lián)網(wǎng)行業(yè),還包括傳統(tǒng)制造業(yè),都需要立即啟動(dòng)并持續(xù)深化數(shù)字化轉(zhuǎn)型,這不是一個(gè)組織能否健康持續(xù)發(fā)展的選擇題,而是一個(gè)事關(guān)組織基本生存的必答題。那什么是數(shù)字化轉(zhuǎn)型?如何判斷組織的數(shù)字化轉(zhuǎn)型處于哪個(gè)階段?成熟度如何?

數(shù)字化轉(zhuǎn)型是通過(guò)開(kāi)發(fā)數(shù)字化技術(shù)及支持能力以構(gòu)建一個(gè)富有活力的數(shù)字化業(yè)務(wù)生態(tài),對(duì)企業(yè)來(lái)說(shuō)就是最終構(gòu)建一個(gè)有活力的數(shù)字化商業(yè)生態(tài),其中一個(gè)潛在的前提是所有的業(yè)務(wù)都可以在線完成。數(shù)字化轉(zhuǎn)型有幾個(gè)發(fā)展階段,第一階段是信息數(shù)據(jù)化,包含兩部分:第一部分是數(shù)字孿生,物理空間有的實(shí)體通過(guò)建模仿真進(jìn)行數(shù)據(jù)化存儲(chǔ)和展示,第二部分是在物理空間中沒(méi)有的只存在于虛擬世界中的實(shí)體,比如網(wǎng)絡(luò)IP地址資源、帶寬資源、存儲(chǔ)容量、CPU算力等,也需要進(jìn)行數(shù)據(jù)化。第二階段是基于已有數(shù)字化實(shí)體的數(shù)據(jù)進(jìn)行流程化,我們的業(yè)務(wù)都是基于這些數(shù)據(jù)的流動(dòng),如果不能將業(yè)務(wù)流程化那無(wú)法高效使用數(shù)據(jù)。第三階段是聯(lián)接在線化,這不僅僅是業(yè)務(wù)在內(nèi)部的封閉式連接,更是需要業(yè)務(wù)更開(kāi)放式在線化連接,同時(shí)支持聯(lián)接人、設(shè)備或者任意的身份實(shí)體以構(gòu)建萬(wàn)物互聯(lián)的數(shù)字化業(yè)務(wù)生態(tài)。第四階段做到所有業(yè)務(wù)數(shù)字化在線化,不管在全球何時(shí)何地都可以方便聯(lián)接以及業(yè)務(wù)運(yùn)作。以上幾個(gè)階段體現(xiàn)了數(shù)字化轉(zhuǎn)型的不同成熟度,疫情期間的遠(yuǎn)程協(xié)作辦公也能側(cè)面體現(xiàn)當(dāng)前數(shù)字化轉(zhuǎn)型的成熟度,如果成熟度不夠,員工很難居家安全高效地完成所有業(yè)務(wù)運(yùn)作。

圖1 數(shù)字化轉(zhuǎn)型定義和層次結(jié)構(gòu)

站在業(yè)務(wù)角度來(lái)看我們?yōu)槭裁匆M(jìn)行數(shù)字化轉(zhuǎn)型呢?首先從宏觀角度看,我們?nèi)祟?lèi)歷史上三次工業(yè)革命,第一次是蒸汽動(dòng)力革命,第二次是電力革命,第三次是信息化革命。如果作為業(yè)務(wù)負(fù)責(zé)人,不考慮信息化去推進(jìn)業(yè)務(wù)的數(shù)字化轉(zhuǎn)型,那么跟時(shí)代的生產(chǎn)力發(fā)展是違背的。其次是降本增效,通過(guò)數(shù)字化轉(zhuǎn)型我們可以把成本降低,效率和質(zhì)量提升上來(lái)。最后是打造開(kāi)放協(xié)作的業(yè)務(wù)生態(tài)的需要。現(xiàn)在大家看到的平臺(tái)型互聯(lián)網(wǎng)公司,都是在通過(guò)深度的數(shù)字化轉(zhuǎn)型來(lái)打造開(kāi)放協(xié)作的業(yè)務(wù)生態(tài),與整個(gè)社會(huì)經(jīng)濟(jì)融合共生,從而增強(qiáng)自己的生命力和抗風(fēng)險(xiǎn)能力。我們舉一個(gè)快遞行業(yè)數(shù)字化轉(zhuǎn)型的例子,很久之前大家寄快遞都是手寫(xiě)面單,分撥中轉(zhuǎn)都是靠人工記憶大頭筆進(jìn)行分流,而現(xiàn)在都已經(jīng)變成了電子面單,通過(guò)無(wú)人化的自動(dòng)分揀來(lái)實(shí)現(xiàn)快件的中轉(zhuǎn)分流,這是數(shù)字化轉(zhuǎn)型的典型,如果還繼續(xù)用手寫(xiě)的話,是很難達(dá)到目前的購(gòu)物體驗(yàn)的,在效率和成本上也是遠(yuǎn)遠(yuǎn)達(dá)不到現(xiàn)在的水平。

站在從業(yè)人員的角度看為什么要關(guān)注數(shù)字化轉(zhuǎn)型呢?第一,作為從業(yè)人員要保住飯碗,如果對(duì)數(shù)字化轉(zhuǎn)型,對(duì)現(xiàn)有新的模式不了解,有可能無(wú)法很好地完成現(xiàn)有工作,因?yàn)楝F(xiàn)在整個(gè)業(yè)務(wù)模式都在逐步發(fā)生改變。第二,如果在組織的數(shù)字化轉(zhuǎn)型過(guò)程中做出了貢獻(xiàn),提高了業(yè)務(wù)效率和優(yōu)化了用戶(hù)體驗(yàn),那就有更大概率得到升職加薪的機(jī)會(huì)。第三,如果能夠適應(yīng)、了解、學(xué)習(xí)、深刻地理解數(shù)字化轉(zhuǎn)型背后的技術(shù)和方法論及相關(guān)實(shí)踐,那對(duì)個(gè)人和團(tuán)隊(duì)來(lái)說(shuō)是一個(gè)非常巨大的機(jī)會(huì),機(jī)會(huì)點(diǎn)來(lái)源于傳統(tǒng)方法論、技術(shù)、產(chǎn)品設(shè)備在未來(lái)都會(huì)被逐步淘汰,我們就可以投身數(shù)字化轉(zhuǎn)型的革命打造出更適應(yīng)時(shí)代的產(chǎn)品和服務(wù),這給從業(yè)人員的價(jià)值輸出提供了一個(gè)出入口。

綜上所述,關(guān)注和推進(jìn)數(shù)字化轉(zhuǎn)型是各類(lèi)組織及個(gè)人都要考慮的優(yōu)先重要任務(wù),而且由于其復(fù)雜性必然是一個(gè)長(zhǎng)期戰(zhàn)略,因此在真正落地執(zhí)行之前需要考量以及準(zhǔn)備的事項(xiàng)非常多,其中信息安全是數(shù)字化轉(zhuǎn)型中最重要的基礎(chǔ)保障之一。要構(gòu)建開(kāi)放成熟的深度化的數(shù)字業(yè)務(wù)生態(tài)也必然會(huì)面臨實(shí)際的信息安全挑戰(zhàn),一部分是原本線下的或者內(nèi)部的轉(zhuǎn)移過(guò)來(lái)的安全風(fēng)險(xiǎn),另外一部分就是線上必然要面對(duì)的安全風(fēng)險(xiǎn)。下面列舉一些數(shù)字化轉(zhuǎn)型中可能會(huì)面臨的安全挑戰(zhàn)場(chǎng)景。

一、護(hù)城河式或城堡式的安全建設(shè)思路帶來(lái)的安全挑戰(zhàn)

這種思路通常是以網(wǎng)絡(luò)邊界為中心來(lái)打造安全邊界,典型的做法有部署域控、VPN、防火墻等,我們從頻發(fā)的信息安全事件結(jié)果來(lái)看這類(lèi)方法無(wú)法更有效地降低安全風(fēng)險(xiǎn)。另外從數(shù)字化轉(zhuǎn)型的安全保障需求來(lái)看,首先我們需要整個(gè)業(yè)務(wù)生態(tài)對(duì)外開(kāi)放和在線協(xié)作,我們的業(yè)務(wù)需要在全球范圍內(nèi)隨時(shí)隨地通過(guò)BYOD接入并高效運(yùn)作。其次公有云、私有云、混合云是任意異構(gòu)使用的,對(duì)用戶(hù)來(lái)說(shuō)感知到的是業(yè)務(wù)服務(wù)本身,需要能夠在多云切換下獲得絲滑般如2C下的一致性用戶(hù)體驗(yàn)。目前常用的以網(wǎng)絡(luò)邊界為中心的傳統(tǒng)安全訪問(wèn)控制模型難以滿足上述需求,需要遷移到更現(xiàn)代化的以全面身份化為支撐、軟件定義并構(gòu)建動(dòng)態(tài)虛擬邊界、基于策略的新安全訪問(wèn)控制模型。

二、串糖葫蘆式安全建設(shè)思路帶來(lái)的安全挑戰(zhàn)

這種思路通常是將多個(gè)廠商的產(chǎn)品串行到業(yè)務(wù)鏈路中去,相互之間無(wú)中心化的控制平面使用統(tǒng)一的的安全策略進(jìn)行聯(lián)動(dòng),相當(dāng)于強(qiáng)調(diào)各自的單兵作戰(zhàn)能力但是無(wú)協(xié)同,同時(shí)下發(fā)安全策略通常需要申請(qǐng)每個(gè)設(shè)備的變更窗口。另外由于串行的設(shè)備比較多,只能最大限度地保障相鄰設(shè)備之間的高可用,無(wú)法保障整體業(yè)務(wù)鏈路的高可用。而在數(shù)字化轉(zhuǎn)型視角下,我們需要業(yè)務(wù)應(yīng)用及市場(chǎng)活動(dòng)能夠快速上線并試錯(cuò),其安全策略等必須得到快速配置和應(yīng)用以及業(yè)務(wù)的安全性和連續(xù)性有充分的保障。因此現(xiàn)有的串糖葫蘆式的安全產(chǎn)品部署模型需要更新迭代到更適用的部署模型,即打造一個(gè)中心化的安全控制平面,各類(lèi)安全功能組件以插件化的方式部署在業(yè)務(wù)鏈路的數(shù)據(jù)平面上,統(tǒng)一格式規(guī)范的安全策略通過(guò)策略管理控制臺(tái)實(shí)時(shí)下發(fā)配置和應(yīng)用,從而在架構(gòu)層面實(shí)現(xiàn)縱深上的即時(shí)聯(lián)動(dòng)以取得較好的安全防御效果,同時(shí)獲得足夠的高可用性及充分的靈活性。

三、外掛飆車(chē)式安全建設(shè)思路帶來(lái)的安全挑戰(zhàn)

當(dāng)前無(wú)論是甲方還是乙方在安全建設(shè)心態(tài)上都是求穩(wěn)為主,甲方角度是希望線上業(yè)務(wù)可用性別出問(wèn)題,出了事也要能免責(zé),乙方為了產(chǎn)品服務(wù)能容易落地銷(xiāo)售不可避免要迎合這樣的心理,在這種情況下安全建設(shè)的初心就被改變了,同時(shí)動(dòng)作也不可避免地變形,安全建設(shè)的效果就很難真正保障,這種情況在安全產(chǎn)品部署方式上體現(xiàn)的最為明顯,即相當(dāng)一部分安全產(chǎn)品都是以旁路鏡像的方式部署,俗稱(chēng)外掛,就像原生系統(tǒng)多出來(lái)的外來(lái)補(bǔ)丁,難免水土不服,無(wú)法高效聯(lián)動(dòng),難以發(fā)揮出該有的作用。而在數(shù)字化轉(zhuǎn)型的視角下,萬(wàn)物互聯(lián)場(chǎng)景中聯(lián)接的深度和廣度是前所未有的,而且聯(lián)接的協(xié)議和內(nèi)容也更加豐富并更實(shí)時(shí)互動(dòng),同時(shí)它們普遍采用各類(lèi)加密方式進(jìn)行傳輸,不同安全等級(jí)的應(yīng)用訪問(wèn)控制策略需求差異非常大,即使同一個(gè)應(yīng)用也會(huì)細(xì)分不同的業(yè)務(wù)場(chǎng)景有不同的業(yè)務(wù)規(guī)則參與訪問(wèn)控制策略的生成和執(zhí)行,也就是說(shuō)傳統(tǒng)的所有流量請(qǐng)求全部走一遍大一統(tǒng)的訪問(wèn)控制策略列表是行不通的,同時(shí)需要能在明文情況下將業(yè)務(wù)規(guī)則參與進(jìn)來(lái)。因此我們的方案是在應(yīng)用層接入和分流應(yīng)用場(chǎng)景并解析所有上下文為明文,結(jié)合業(yè)務(wù)規(guī)則在串行的鏈路接入統(tǒng)一的安全控制平面執(zhí)行安全策略,將上述安全能力巧妙地融入到現(xiàn)有的技術(shù)和業(yè)務(wù)架構(gòu)的基礎(chǔ)設(shè)施中,實(shí)現(xiàn)原生的安全賦能。

四、東西向放羊式安全現(xiàn)狀帶來(lái)的安全挑戰(zhàn)

當(dāng)前內(nèi)網(wǎng)東西向的安全防護(hù)能力普遍較弱,大部分組織幾乎處于放羊式管控現(xiàn)狀,而業(yè)界也沒(méi)有太多切實(shí)有效的安全方案,源于其巨大的落地實(shí)施的復(fù)雜性,這也是上了很多安全產(chǎn)品或者服務(wù)后依然會(huì)被突破邊界進(jìn)而全局失陷的重要原因之一。在未來(lái),隨著網(wǎng)絡(luò)邊界的模糊,東西向不僅僅局限在內(nèi)網(wǎng),更是擴(kuò)散到不同組織的IDC到IDC之間,云服務(wù)到云服務(wù)之間,安全風(fēng)險(xiǎn)更是上升到新的層面。現(xiàn)有的一些對(duì)東西向安全有幫助的方案如微隔離、HIDS、欺騙防御等,要么難以實(shí)施要么隔靴搔癢,如基于防火墻等設(shè)備實(shí)施的微隔離方案實(shí)施集成的難度非常大、HIDS稍有幫助但是從架構(gòu)上難以有更好的效果、欺騙防御思路很好但目前常用方案仍有引狼入室的風(fēng)險(xiǎn)。在數(shù)字化轉(zhuǎn)型的視角下,大的趨勢(shì)是面向用戶(hù)的業(yè)務(wù)流程編排化、底層服務(wù)中臺(tái)化、所有實(shí)體的身份化,各類(lèi)服務(wù)之間相互依賴(lài)加深,非人員的身份實(shí)體自動(dòng)化訪問(wèn)增加,我們需要的將是能對(duì)各類(lèi)資源、身份實(shí)體及訪問(wèn)行為進(jìn)行實(shí)時(shí)動(dòng)態(tài)地自動(dòng)化精細(xì)化的訪問(wèn)控制管理,這也需要基于原生架構(gòu)就能支持的數(shù)據(jù)面和控制面結(jié)合的安全能力,此時(shí)所謂的東西向和南北向的邊界也會(huì)模糊并走向融合。

五、保險(xiǎn)箱式安全建設(shè)思路帶來(lái)的安全挑戰(zhàn)

當(dāng)前偏傳統(tǒng)型的組織在做安全保護(hù)時(shí)采用的是嚴(yán)防死守的思路,把關(guān)鍵數(shù)據(jù)核心資產(chǎn)像鎖到保險(xiǎn)箱一樣重重保護(hù)起來(lái),設(shè)置多層訪問(wèn)控制和加密等,如VPN、防火墻、堡壘機(jī)、客戶(hù)端加密、文件加密、數(shù)據(jù)庫(kù)加密、操作系統(tǒng)層加密、各類(lèi)網(wǎng)閘設(shè)備等,在業(yè)務(wù)處理流程上設(shè)置多級(jí)審批,操作上純?nèi)巳獍徇\(yùn),這類(lèi)解決方案在部分場(chǎng)景以及特殊組織下是合理的,但是對(duì)于需要在線運(yùn)營(yíng)業(yè)務(wù)的組織或者用戶(hù)來(lái)說(shuō)就是體驗(yàn)和效率的噩夢(mèng),極大地制約生產(chǎn)效率和市場(chǎng)競(jìng)爭(zhēng)力。在數(shù)字化轉(zhuǎn)型的視角下,我們需要絕大部分的數(shù)字資產(chǎn)如數(shù)據(jù)、服務(wù)等都是聯(lián)接在線的,通過(guò)內(nèi)外部的開(kāi)放協(xié)作以打造閉環(huán)的業(yè)務(wù)生態(tài),如果還是采用保險(xiǎn)箱式安全建設(shè)思路,要么嚴(yán)重阻礙組織的數(shù)字化轉(zhuǎn)型進(jìn)程要么讓業(yè)務(wù)暴露出極大的安全風(fēng)險(xiǎn),其對(duì)策就是根據(jù)安全信任評(píng)估模型在數(shù)據(jù)面的策略執(zhí)行點(diǎn)上實(shí)施實(shí)時(shí)動(dòng)態(tài)的安全訪問(wèn)控制策略,打造真正的零信任數(shù)據(jù)安全閉環(huán)解決方案,從而讓數(shù)據(jù)像血液一樣高效流動(dòng)起來(lái)以促進(jìn)業(yè)務(wù)發(fā)展并且確保安全和合規(guī)。

六、抓瞎式盲目自信的安全建設(shè)思路帶來(lái)的安全挑戰(zhàn)

安全建設(shè)者的根本任務(wù)是保護(hù)組織的關(guān)鍵和高價(jià)值的資源以及規(guī)避或者緩解業(yè)務(wù)風(fēng)險(xiǎn),但是如果連組織的資源和業(yè)務(wù)的詳情都不能梳理得非常清楚、資源和業(yè)務(wù)的狀態(tài)變化不能實(shí)時(shí)感知、各類(lèi)主體的操作行為不能識(shí)別監(jiān)測(cè)和控制,那么很難講安全建設(shè)體系有多完善,組織的安全成熟度有多高,即使拿了多少安全合規(guī)證書(shū)或者修復(fù)了多少漏洞以及開(kāi)發(fā)了多么酷炫的態(tài)勢(shì)感知大屏,都屬于抓瞎式盲目自信安全。道理很簡(jiǎn)單,因?yàn)檫B被保護(hù)對(duì)象都不能足夠了解就無(wú)法推斷出安全保護(hù)工作做得有多好的結(jié)論。在數(shù)字化轉(zhuǎn)型視角下,組織需要將所有的有形和無(wú)形資產(chǎn)數(shù)據(jù)化轉(zhuǎn)化成資源,梳理好這些資源并嘗試通過(guò)各類(lèi)業(yè)務(wù)進(jìn)行變現(xiàn),更有挑戰(zhàn)的是這些資源是隨時(shí)動(dòng)態(tài)變化的,需要能夠進(jìn)行自動(dòng)化全生命周期的管理。解決方案是打造統(tǒng)一的資源管理中心,建立全局的統(tǒng)一資源標(biāo)識(shí)體系,將所有資源按照分類(lèi)分級(jí)以及標(biāo)簽梳理清楚,對(duì)資源狀態(tài)及變更即時(shí)感知和應(yīng)用策略進(jìn)行聯(lián)動(dòng),對(duì)所有訪問(wèn)資源的操作主體的行為進(jìn)行識(shí)別、監(jiān)測(cè)、控制和審計(jì)。

如何正面化解和規(guī)避上述常見(jiàn)的種種安全挑戰(zhàn)和潛在安全風(fēng)險(xiǎn),我認(rèn)為零信任安全架構(gòu)將會(huì)是一個(gè)有價(jià)值的長(zhǎng)期發(fā)展方向,并且與可信計(jì)算方向其實(shí)也是殊途同歸,因?yàn)榫科浔举|(zhì)現(xiàn)有的各類(lèi)安全風(fēng)險(xiǎn)都是一個(gè)安全信任治理問(wèn)題,都是需要解決信任的問(wèn)題。各類(lèi)安全風(fēng)險(xiǎn)絕大多數(shù)可以歸結(jié)為特定網(wǎng)絡(luò)邊界或區(qū)域內(nèi)及區(qū)域間默認(rèn)信任問(wèn)題、身份偽造騙取信任問(wèn)題、會(huì)話過(guò)程或代碼執(zhí)行過(guò)程中劫持信任問(wèn)題等。我們需要對(duì)安全信任的全生命周期進(jìn)行更加精細(xì)化和動(dòng)態(tài)化的治理,包括信任的預(yù)授權(quán)準(zhǔn)備、信任建立和傳遞過(guò)程、信任的動(dòng)態(tài)評(píng)估和度量、信任與其他實(shí)體(資源、身份、操作行為等)的綁定聯(lián)動(dòng)、信任的撤銷(xiāo)等。那現(xiàn)有的護(hù)城河式或者外掛式等安全建設(shè)方法的問(wèn)題是只能在某些孤立的點(diǎn)或者環(huán)節(jié)對(duì)信任進(jìn)行管理控制,由于在架構(gòu)設(shè)計(jì)時(shí)并沒(méi)有融入安全,從而無(wú)法在業(yè)務(wù)流程的關(guān)鍵點(diǎn)進(jìn)行控制和及時(shí)拿到安全控制所需的足夠數(shù)據(jù),同時(shí)不同的環(huán)節(jié)無(wú)法進(jìn)行默契的聯(lián)動(dòng)做到全生命周期的信任治理。因此如果能在架構(gòu)層面融入原生的安全設(shè)計(jì)并做到安全信任的全生命周期治理那一定是個(gè)正確的解題方向,這里的架構(gòu)層面既包括技術(shù)架構(gòu)同時(shí)包括業(yè)務(wù)架構(gòu),需要說(shuō)明的是安全架構(gòu)是融入其中而不是新建一個(gè)平行空間。

接下來(lái)簡(jiǎn)要介紹零信任安全架構(gòu),包括相關(guān)概念、技術(shù)方向、部分業(yè)界落地實(shí)踐案例以及未來(lái)可能的發(fā)展方向等。

零信任安全架構(gòu)的基本概念如下圖所示,另外它也不是萬(wàn)能的,只有在充分的基礎(chǔ)設(shè)施支持的前提下才可以解決大部分安全問(wèn)題。

圖2 零信任安全架構(gòu)的基本概念

零信任安全架構(gòu)有幾個(gè)理念如下圖所示。第一,我們不作任何假定。比如說(shuō)不會(huì)假定內(nèi)網(wǎng)是安全的。第二,不信任任何身份。這是指在初始情況下不信任任何身份,而是要從零開(kāi)始建立信任,并且要盡可能收縮隱式信任的范圍,這里隱含一個(gè)前提是首先要能對(duì)相關(guān)實(shí)體全面身份化。另外傳統(tǒng)情況下會(huì)把IP作為一個(gè)受信任的網(wǎng)絡(luò)身份來(lái)進(jìn)行訪問(wèn)控制策略配置,但在零信任理念里IP僅是基礎(chǔ)設(shè)施資源。第三,隨時(shí)檢查一切。這是對(duì)每次操作請(qǐng)求都進(jìn)行檢查,而且重新進(jìn)行信任評(píng)估,收窄了傳統(tǒng)的會(huì)話隱式信任。第四,防范動(dòng)態(tài)威脅。從訪問(wèn)控制策略本身到信任評(píng)估結(jié)果在運(yùn)行時(shí)都可以是動(dòng)態(tài)的。第五,準(zhǔn)備最壞的情況。設(shè)想一些最壞的情況,比如數(shù)據(jù)中心部分節(jié)點(diǎn)失陷、部分用戶(hù)端點(diǎn)失陷以及內(nèi)外勾連等場(chǎng)景下,組織的核心敏感資源也應(yīng)該能得到有效保護(hù)。

圖3 零信任安全架構(gòu)的理念

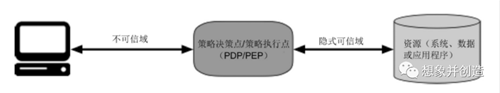

具體技術(shù)設(shè)計(jì)上,首先從抽象模型出發(fā),這里我們參考美國(guó)國(guó)家標(biāo)準(zhǔn)技術(shù)研究院(NIST)發(fā)布的模型,如下圖。其核心元素有處于不可信域的訪問(wèn)端點(diǎn)、邊界的策略執(zhí)行點(diǎn)和策略決策點(diǎn)、隱式可信域的受保護(hù)資源,因此零信任安全架構(gòu)的最終目標(biāo)是保護(hù)資源,基于策略的訪問(wèn)控制、身份管理等都是實(shí)現(xiàn)這一目標(biāo)的必要支撐。

圖4 NIST零信任安全抽象模型

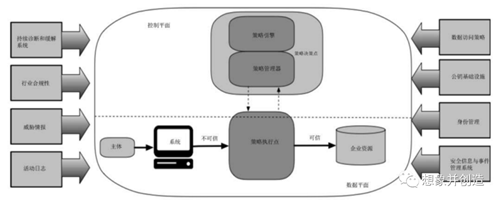

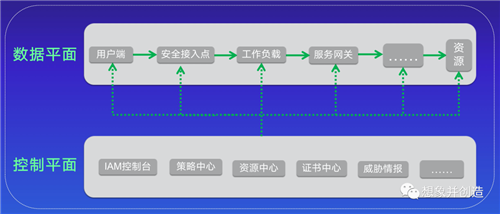

基于上述抽象模型,NIST也發(fā)布了零信任安全概念框架如下圖所示,目前業(yè)界廠商的相關(guān)產(chǎn)品基本上都是按照這個(gè)框架來(lái)設(shè)計(jì),整個(gè)概念框架更加細(xì)化,拆分成數(shù)據(jù)平面和控制平面,再加上一些外部支撐組件,如身份管理、公鑰基礎(chǔ)設(shè)施、威脅情報(bào)、合規(guī)遵循、行為分析、統(tǒng)一訪問(wèn)控制策略等。

圖5 NIST零信任安全概念框架

上述NIST零信任安全概念框架在全球范圍內(nèi)有較大的影響力,當(dāng)前業(yè)界的產(chǎn)品方案大都以此為藍(lán)本,具體的實(shí)現(xiàn)技術(shù)上有三個(gè)方向:SDP軟件定義邊界方向、MSG微隔離方向、現(xiàn)代化IAM身份增強(qiáng)方向。這三個(gè)技術(shù)方向并不是相互獨(dú)立的,而是可以相互融合和支撐以構(gòu)成端到端的零信任整體安全解決方案,并且在架構(gòu)上都需要具備獨(dú)立的數(shù)據(jù)平面和控制平面,功能上SDP和MSG都需要IAM作為基礎(chǔ)支撐。接下來(lái)簡(jiǎn)要介紹這三個(gè)發(fā)展方向以及典型的落地實(shí)踐案例。

一、SDP軟件定義邊界方向

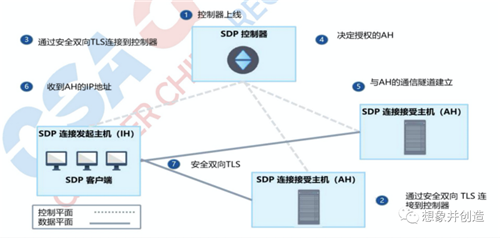

這個(gè)方向目前是最為成熟的,其初始階段的落地部署相對(duì)容易,主要著眼點(diǎn)在終端用戶(hù)端點(diǎn)的安全以及南北向的安全接入,對(duì)于東西向安全訪問(wèn)控制考慮得較少,可以直接替換原有的遠(yuǎn)程辦公接入工具如各類(lèi)VPN等,因此也是眾多零信任安全供應(yīng)商選擇的方向。下圖是CSA云安全聯(lián)盟推薦的SDP抽象模型,但實(shí)際落地場(chǎng)景中通常不會(huì)直連服務(wù),而是通過(guò)代理或者網(wǎng)關(guān)進(jìn)行中轉(zhuǎn),因?yàn)榘踩呗钥刂泣c(diǎn)需要可以融入到代理或者網(wǎng)關(guān)。

圖6 CSA推薦的SDP抽象模型

國(guó)外比較經(jīng)典的案例是Google的BeyondCorp方案,如下圖所示。這套方案嚴(yán)格意義上屬于SDP技術(shù)方向,采用了流量代理的模式,主要面向的是內(nèi)部員工辦公場(chǎng)景,對(duì)線上生產(chǎn)業(yè)務(wù)以及服務(wù)間東西向的安全考慮得較少。國(guó)內(nèi)相關(guān)產(chǎn)品較多,大多采用了網(wǎng)關(guān),部分使用了隧道代理等。

圖7 Google的BeyondCorp方案

二、MSG微隔離方向

這個(gè)方向是相對(duì)較難部署實(shí)施的,因?yàn)樾枰崂憩F(xiàn)有資產(chǎn)以及應(yīng)用和服務(wù)間相互的依賴(lài)關(guān)系,還要能進(jìn)行動(dòng)態(tài)的自動(dòng)化管理,挑戰(zhàn)非常大,但是它可以對(duì)東西向應(yīng)用和服務(wù)做嚴(yán)格的安全訪問(wèn)控制,因此價(jià)值也非常大。這個(gè)方向有三條技術(shù)路線,第一條是通過(guò)復(fù)用現(xiàn)有的SDN軟件定義網(wǎng)絡(luò)的基礎(chǔ)設(shè)施實(shí)施可編程的網(wǎng)絡(luò)控制,但實(shí)際上這條路線是難以走通的,因?yàn)榱阈湃伟踩枰趹?yīng)用層借助類(lèi)自然語(yǔ)言的訪問(wèn)控制策略做更深度的解析和控制。第二條是通過(guò)復(fù)用現(xiàn)有的軟硬件防火墻或者虛擬化設(shè)備來(lái)實(shí)施訪問(wèn)控制,這條路線挑戰(zhàn)也非常大,因?yàn)楝F(xiàn)有設(shè)備的開(kāi)放性及對(duì)接聯(lián)動(dòng)等方面的困難導(dǎo)致難以形成統(tǒng)一的控制平面和策略管理,應(yīng)用層的支持往往也不夠好。第三條是通過(guò)附著在工作負(fù)載上的EDR組件來(lái)組建整個(gè)微隔離控制網(wǎng)絡(luò),我認(rèn)為這條路線是可以走通的,目前業(yè)界也有些比較成功的案例。需要說(shuō)明的是這不是簡(jiǎn)單的基于主機(jī)的HIDS方案,而是更加深入的融合數(shù)據(jù)面和控制面的策略執(zhí)行組件,基于此還可以發(fā)展出更加先進(jìn)的欺騙防御解決方案等,形成真正的縱深防御體系。

下面介紹兩個(gè)不同應(yīng)用場(chǎng)景下的微隔離案例,都是屬于EDR組件技術(shù)路線的。首先是Google的在云原生場(chǎng)景下的BeyondProd的方案,其和BeyondCorp相互補(bǔ)充,構(gòu)成了谷歌企業(yè)辦公和業(yè)務(wù)生產(chǎn)完整的零信任安全解決方案。如下圖所示,首先在GFE完成邊緣的安全接入,形成一個(gè)安全邊界,同時(shí)將TLS轉(zhuǎn)化成內(nèi)部的ALTS,將請(qǐng)求加密傳輸?shù)綉?yīng)用前端,應(yīng)用前端對(duì)請(qǐng)求進(jìn)行認(rèn)證,這里認(rèn)證包括對(duì)作為調(diào)用方的前端服務(wù)是否合法(運(yùn)行的二進(jìn)制是否在中心倉(cāng)庫(kù)注冊(cè)驗(yàn)證過(guò)、運(yùn)行的環(huán)境是否為正常可信啟動(dòng)、內(nèi)部的ALTS雙向加密傳輸是否合法、本次調(diào)用是否符合以服務(wù)為身份來(lái)配置的權(quán)限策略)和本次請(qǐng)求中的終端用戶(hù)的身份憑據(jù)是否合法有效,認(rèn)證通過(guò)后生成包含終端用戶(hù)上下文加密的臨時(shí)有效的ticket,再新建ALTS通道將ticket附加到本次請(qǐng)求轉(zhuǎn)發(fā)到后端服務(wù),這樣前端應(yīng)用和后端服務(wù)形成一個(gè)安全的調(diào)用鏈,最后在后端服務(wù)上根據(jù)ticket獲得的上下文等來(lái)執(zhí)行配置好的服務(wù)訪問(wèn)策略得到相關(guān)判定結(jié)果。整體而言,微隔離方案在容器環(huán)境下更加容易部署實(shí)施。

圖8 Google的BeyondProd方案

而在非云原生環(huán)境下,微隔離就比較困難了,但I(xiàn)llumio落地實(shí)施的微隔離方案讓人眼前一亮,其架構(gòu)如下圖所示。其采用虛擬執(zhí)行節(jié)點(diǎn)安裝在各類(lèi)工作負(fù)載上,通過(guò)和控制中心進(jìn)行聯(lián)動(dòng),組建成一套能夠跨越物理網(wǎng)絡(luò)邊界的面向混合云的微隔離解決方案,當(dāng)然背后的自動(dòng)化的資產(chǎn)依賴(lài)關(guān)系梳理、策略管理等都是需要并且難以邁過(guò)去的檻。

圖9 Illumio的微隔離方案架構(gòu)

三、現(xiàn)代化IAM身份增強(qiáng)方向

首先從個(gè)人角度解讀一下為什么過(guò)去偏冷門(mén)的IAM突然就變得重要和火熱起來(lái)了。基于上述的安全風(fēng)險(xiǎn)本質(zhì)上是信任治理的問(wèn)題,信任治理首先是要以身份為中心進(jìn)行該身份的全生命周期的動(dòng)態(tài)信任管理,對(duì)于某次的資源訪問(wèn)則是根據(jù)身份信息結(jié)合身份行為基線、身份被賦予的權(quán)限、外部環(huán)境及上下文信息等給出信任評(píng)估結(jié)果,該信任評(píng)估結(jié)果則是被應(yīng)用在對(duì)本次資源訪問(wèn)請(qǐng)求的訪問(wèn)控制上,因此對(duì)于每一次的訪問(wèn)請(qǐng)求都可能會(huì)出現(xiàn)相當(dāng)不同的訪問(wèn)控制結(jié)果。零信任被證明能夠解決上述的大部分安全風(fēng)險(xiǎn),那么既包括身份治理也包括動(dòng)態(tài)訪問(wèn)控制能力的現(xiàn)代化IAM必然會(huì)逐步成為數(shù)字化轉(zhuǎn)型下IT基礎(chǔ)設(shè)施的堅(jiān)實(shí)底座。

那么相比現(xiàn)在,IAM要達(dá)到作為數(shù)字化轉(zhuǎn)型下IT基礎(chǔ)設(shè)施的成熟度,從安全的角度看還有哪些挑戰(zhàn)呢?第一,在身份層,數(shù)字實(shí)體還未完成全面身份化,特別是企業(yè)內(nèi)網(wǎng)的微服務(wù)、中間件服務(wù)以及遍布各個(gè)角落的IOT設(shè)備,沒(méi)有完成身份化,意味著無(wú)法做精準(zhǔn)的安全訪問(wèn)控制。第二,在協(xié)議層,業(yè)界特別是國(guó)內(nèi)還沒(méi)有升級(jí)到統(tǒng)一標(biāo)準(zhǔn)的現(xiàn)代化身份認(rèn)證協(xié)議,目前很多企業(yè)還在應(yīng)用基于LDAP的AD域控,對(duì)多因子認(rèn)證及實(shí)時(shí)的人機(jī)挑戰(zhàn)等缺乏靈活的支持,同時(shí)安全性不足。第三,在訪問(wèn)控制層,單純基于身份的訪問(wèn)控制模型仍然停留在傳統(tǒng)的4A模型,無(wú)法滿足在淡化網(wǎng)絡(luò)邊界的混合云環(huán)境下更靈活的訪問(wèn)控制需求,例如結(jié)合身份的基于資源的訪問(wèn)控制、基于會(huì)話的訪問(wèn)控制和基于權(quán)限邊界的訪問(wèn)控制需求等,需要一個(gè)結(jié)合身份的全新訪問(wèn)控制模型。

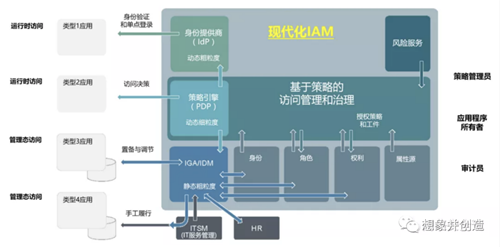

現(xiàn)代化IAM設(shè)計(jì)的核心目標(biāo)之一就是適配數(shù)字化轉(zhuǎn)型下對(duì)數(shù)字化身份治理平臺(tái)的新要求。一是解決全面身份化的問(wèn)題。需要設(shè)計(jì)和實(shí)現(xiàn)獨(dú)立的數(shù)字化身份實(shí)體管理模塊,將所有數(shù)字實(shí)體進(jìn)行有效管理并通過(guò)唯一資源標(biāo)識(shí)進(jìn)行身份化處理。二是解決現(xiàn)代化的身份認(rèn)證協(xié)議問(wèn)題。設(shè)計(jì)和實(shí)現(xiàn)一套框架兼容現(xiàn)有的各類(lèi)身份認(rèn)證協(xié)議,能夠靈活支持多因子認(rèn)證和人機(jī)挑戰(zhàn)的編排,并能夠?qū)崿F(xiàn)和傳統(tǒng)AD域控打通或者替換。三是實(shí)現(xiàn)滿足現(xiàn)代化的動(dòng)態(tài)訪問(wèn)控制需求的新模型以及必要的延伸組件如融入策略執(zhí)行點(diǎn)的訪問(wèn)網(wǎng)關(guān)、EDR和RASP等。 核心點(diǎn)之一是需要設(shè)計(jì)和實(shí)現(xiàn)基于策略的訪問(wèn)控制模型PBAC,PBAC結(jié)合了RBAC和ABAC的最佳特性,在應(yīng)用層采用自然語(yǔ)義的策略管理,它能實(shí)現(xiàn)更多應(yīng)用場(chǎng)景復(fù)雜且靈活的管理控制需求,是當(dāng)前和未來(lái)的最佳訪問(wèn)控制方案。一個(gè)可供參考的現(xiàn)代化IAM框架如下圖所示,但其缺乏必要的策略執(zhí)行組件。

圖10 現(xiàn)代化IAM框架參考(來(lái)自于網(wǎng)絡(luò),侵刪)

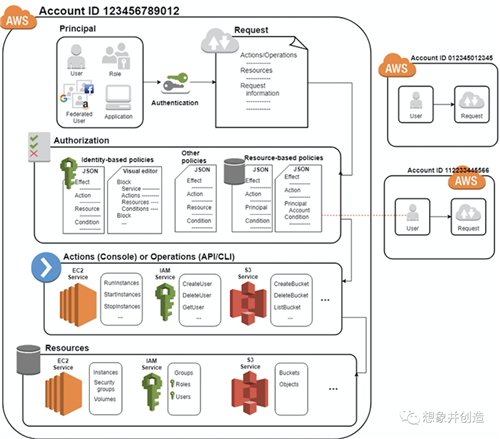

現(xiàn)代化IAM到底是如何基于PBAC對(duì)任何資源進(jìn)行訪問(wèn)控制的?這種深入到底層架構(gòu)層面的徹底改造是非常有挑戰(zhàn)的,從全球角度來(lái)看,個(gè)人認(rèn)為AWS是做得非常到位的,真正實(shí)現(xiàn)了包括服務(wù)在內(nèi)的所有資源的原生安全,其概覽如下圖所示,可以看到AWS是非常有遠(yuǎn)見(jiàn)的,很多年前就定下了服務(wù)化的強(qiáng)制性的架構(gòu)原則,如果不能把訪問(wèn)實(shí)體、資源以及操作資源的API定義清楚,那么將無(wú)法實(shí)現(xiàn)如此靈活和強(qiáng)大的現(xiàn)代化IAM,具體的設(shè)計(jì)和實(shí)現(xiàn)細(xì)節(jié)會(huì)在后續(xù)文章里進(jìn)行解讀,敬請(qǐng)關(guān)注本公眾號(hào)(gotocreate)。

圖11 AWS現(xiàn)代化IAM設(shè)計(jì)原型(來(lái)自于網(wǎng)絡(luò),侵刪)

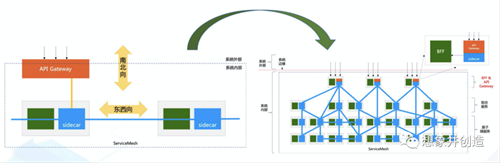

以上介紹了零信任安全架構(gòu)的三種典型技術(shù)方向和部分業(yè)界落地實(shí)踐案例,未來(lái)可能的發(fā)展方向個(gè)人認(rèn)為是以上三種典型技術(shù)的相互滲透和融合。如某互聯(lián)網(wǎng)金融企業(yè)的流量處理技術(shù)架構(gòu)演進(jìn)如圖12所示,在此基礎(chǔ)上可以較好地融合SDP南北向和微隔離東西向的安全解決方案。

圖12 SDP南北向和微隔離東西向的融合示意圖(來(lái)自于網(wǎng)絡(luò),侵刪)

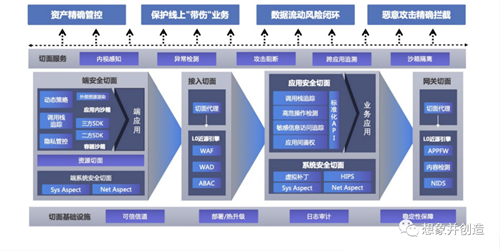

另外該互聯(lián)網(wǎng)金融企業(yè)所提的切面安全概念,如圖13所示,理念上和零信任安全架構(gòu)也非常相似。它是從用戶(hù)端、外網(wǎng)接入層、應(yīng)用層再到應(yīng)用底層的微服務(wù)網(wǎng)關(guān)層形成全鏈路的安全防護(hù),每一層都設(shè)計(jì)有統(tǒng)一代理層即數(shù)據(jù)平面以深入解析和管控所有資源的訪問(wèn),層與層之間有統(tǒng)一的控制面以共享基礎(chǔ)信息和聯(lián)動(dòng)防控,可以支持全鏈路的數(shù)據(jù)安全流動(dòng)。

圖13 某互聯(lián)網(wǎng)金融企業(yè)所提的切面安全概念(來(lái)自于網(wǎng)絡(luò),侵刪)

總結(jié)起來(lái),零信任安全架構(gòu)理念在工程實(shí)現(xiàn)上需要能做到兩點(diǎn),如圖14所示。第一點(diǎn)是在業(yè)務(wù)全流程的關(guān)鍵節(jié)點(diǎn)實(shí)現(xiàn)全流量的代理層從而嵌入策略執(zhí)行點(diǎn)進(jìn)行安全訪問(wèn)控制,第二點(diǎn)是建立統(tǒng)一的策略控制平面及相關(guān)組件,實(shí)現(xiàn)全局的安全策略聯(lián)動(dòng)和策略決策點(diǎn)的功能。在數(shù)據(jù)平面動(dòng)態(tài)加載各類(lèi)功能插件,結(jié)合和控制平面相關(guān)聯(lián)的策略執(zhí)行點(diǎn),可以解決護(hù)城河式、串糖葫蘆式、外掛式、東西向放羊式等安全建設(shè)思路帶來(lái)的安全管控問(wèn)題,以上架構(gòu)再結(jié)合KMS和在線加解密服務(wù)等保障數(shù)據(jù)全鏈路安全閉環(huán)流動(dòng)。另外零信任安全架構(gòu)對(duì)清晰的資源定義以及相互調(diào)用的依賴(lài)關(guān)系有明確的需求,資源是一切可以抽象為具體數(shù)據(jù)表征的對(duì)象,如身份實(shí)體、被操作對(duì)象、操作行為等,它們的屬性在資源中心可以使用標(biāo)簽來(lái)方便地創(chuàng)建和聚合查詢(xún)。資源中心定位為一個(gè)中心式的數(shù)據(jù)倉(cāng)庫(kù),作為底層基礎(chǔ)組件,提供了統(tǒng)一的數(shù)據(jù)出口、入口以及完備的數(shù)據(jù)訂閱消費(fèi)和同步機(jī)制,為所有安全組件共享數(shù)據(jù)及保持?jǐn)?shù)據(jù)一致性搭建了橋梁,并負(fù)責(zé)與外部系統(tǒng)的數(shù)據(jù)對(duì)接。通過(guò)資源中心對(duì)所有數(shù)字實(shí)體及其訪問(wèn)依賴(lài)關(guān)系進(jìn)行全生命周期的管理和可視化,來(lái)解決抓眼瞎式安全問(wèn)題,其中部署在工作負(fù)載和業(yè)務(wù)運(yùn)行托管環(huán)境上的EDR組件作為資源中心的數(shù)字資產(chǎn)及資源狀態(tài)的關(guān)鍵來(lái)源。

圖14 零信任安全架構(gòu)理念的抽象工程實(shí)現(xiàn)

最后回到本文的主題,我的判斷是傳統(tǒng)的信息安全建設(shè)思路已經(jīng)無(wú)法滿足當(dāng)下及未來(lái)的數(shù)字化轉(zhuǎn)型需求,包括以網(wǎng)絡(luò)為中心的安全邊界防護(hù)方法論、以護(hù)城河式串糖葫蘆式和外掛式的堆孤島設(shè)備的安全實(shí)踐、以傳統(tǒng)4A為基礎(chǔ)的安全訪問(wèn)控制模型以及以保險(xiǎn)箱式的封閉式非在線協(xié)作的數(shù)據(jù)安全保護(hù)方法等,那零信任安全架構(gòu)將大概率地逐步成為數(shù)字化轉(zhuǎn)型的基石,其主要特征如下圖所示,主要包括以資源保護(hù)為中心、以全面身份化為基礎(chǔ)支撐、以動(dòng)態(tài)策略執(zhí)行為訪問(wèn)控制和以應(yīng)用層動(dòng)態(tài)信任評(píng)估及信任的全生命周期管理為根。

圖15 零信任安全架構(gòu)的主要特征

因此建議各類(lèi)組織的負(fù)責(zé)人們特別是數(shù)字化轉(zhuǎn)型及信息安全方面的負(fù)責(zé)人可以盡早考慮規(guī)劃起本組織的零信任安全架構(gòu)的中長(zhǎng)期演進(jìn)路線圖,早做相關(guān)的準(zhǔn)備工作,逐步推進(jìn)起來(lái)。因?yàn)榱阈湃伟踩c數(shù)字化整體架構(gòu)共生,觸及數(shù)字化轉(zhuǎn)型靈魂,在技術(shù)架構(gòu)層面還需解耦為數(shù)據(jù)平面和控制平面,還要融合業(yè)務(wù)架構(gòu)做業(yè)務(wù)層的風(fēng)險(xiǎn)控制,與技術(shù)架構(gòu)、業(yè)務(wù)架構(gòu)、組織架構(gòu)以及組織的安全成熟度強(qiáng)相關(guān),決策上需要組織的CXO進(jìn)行戰(zhàn)略決策,在項(xiàng)目推進(jìn)部署實(shí)施過(guò)程中也會(huì)面臨比較多的挑戰(zhàn)和風(fēng)險(xiǎn)。首先是整體技術(shù)難度比較高,現(xiàn)有系統(tǒng)及歷史遺留系統(tǒng)的改造周期漫長(zhǎng)。其次是投入成本較大,需各業(yè)務(wù)部門(mén)協(xié)助配合改造,并且有可能影響線上業(yè)務(wù)系統(tǒng)的高可用。最后是沒(méi)有一招鮮的方案,需要盡可能借鑒業(yè)界最佳實(shí)踐以少走彎路,然后根據(jù)自身需求進(jìn)行裁剪。

那具體如何推進(jìn)組織的零信任安全架構(gòu)戰(zhàn)略呢?需要能遵循必要的戰(zhàn)略規(guī)劃和部署遷移步驟,如下圖所示。首先要確定組織的戰(zhàn)略愿景,安全架構(gòu)的調(diào)整一定要匹配組織的業(yè)務(wù)及其技術(shù)支撐戰(zhàn)略,如果組織現(xiàn)有情況比如業(yè)務(wù)規(guī)模還比較小、業(yè)務(wù)還處于野蠻生長(zhǎng)階段、現(xiàn)存的安全風(fēng)險(xiǎn)缺口還能控制得住等,可能不太需要花太多時(shí)間在部署實(shí)施零信任安全架構(gòu)上,只需要把基礎(chǔ)安全、數(shù)字資產(chǎn)梳理、帳號(hào)權(quán)限、安全運(yùn)營(yíng)等提升到一定成熟度即可。如果經(jīng)過(guò)組織決策層判斷決定部署遷移到零信任安全架構(gòu),就進(jìn)入到確定戰(zhàn)略規(guī)劃階段,這個(gè)階段最重要的是搞定人和組織資源,因?yàn)榱阈湃伟踩?xiàng)目是典型的一把手工程,如果沒(méi)有決策層的一把手掛帥和鼎力支持,是很難持續(xù)走下去的。有了一把手支持、具體負(fù)責(zé)人、項(xiàng)目團(tuán)隊(duì)及相關(guān)資金預(yù)算支持后,就可以根據(jù)現(xiàn)狀確定具體的技術(shù)路線、藍(lán)圖和演進(jìn)路線,在戰(zhàn)略上明確建設(shè)哪些核心能力以及改造哪些業(yè)務(wù)及其改造范圍。確定戰(zhàn)略規(guī)劃后可以根據(jù)經(jīng)典的項(xiàng)目管理方法論制定詳細(xì)的項(xiàng)目計(jì)劃,特別注意預(yù)留一些處理各種意外的緩沖時(shí)間,在這個(gè)階段需要確定范圍優(yōu)先還是能力優(yōu)先,或者是兩者混合交替進(jìn)行。范圍優(yōu)先是指某些能力達(dá)到一定成熟度后不斷地?cái)U(kuò)大應(yīng)用范圍,待推廣實(shí)施完后再繼續(xù)提升打磨能力,能力優(yōu)先是指盡可能地在特地范圍內(nèi)打磨能力到相當(dāng)成熟度后再進(jìn)擴(kuò)大范圍推廣。最后是進(jìn)入真正的分步迭代建設(shè)階段,根據(jù)已制定的項(xiàng)目計(jì)劃,每一步經(jīng)歷概念驗(yàn)證、業(yè)務(wù)接入或者回退以及能力演進(jìn)。

圖16 零信任安全架構(gòu)的戰(zhàn)略規(guī)劃和部署遷移