國家級APT(Advanced Persistent Threat,高級持續(xù)性威脅)組織是有國家背景支持的頂尖黑客團伙,專注于針對特定目標(biāo)進行長期的持續(xù)性網(wǎng)絡(luò)攻擊。

奇安信旗下的高級威脅研究團隊紅雨滴(RedDrip Team)每年會發(fā)布全球APT年報【1】、中報,對當(dāng)年各大APT團伙的活動進行分析總結(jié)。

虎符智庫特約奇安信集團旗下紅雨滴團隊,開設(shè)“起底國家級APT組織”欄目,逐個起底全球各地區(qū)活躍的主要APT組織。本次鎖定是在南亞地區(qū)且較為活躍的另一APT組織:摩訶草。

07

摩訶草

摩訶草是具有南亞背景的APT組織,持續(xù)活躍超過8年時間,最早攻擊活動可以追溯到2009年11月。

摩訶草組織攻擊目標(biāo)非常廣泛,除中國和巴基斯坦等主要目標(biāo),還包括以色列、孟加拉國、美國、英國、日本、韓國等國及中東和東南亞地區(qū)。奇安信內(nèi)部跟蹤編號為APT-Q-36

背景

摩訶草,又名Hangover、Patchwork、白象等稱號,是一個具有南亞背景的APT組織。摩訶草組織已經(jīng)持續(xù)活躍了超過8年時間,其最早攻擊活動可以追溯到2009年11月,從2015年開始變得更加活躍。

該組織主要針對Windows系統(tǒng)進行攻擊,同時也會針對Android【2】、Mac OS【3】系統(tǒng)進行攻擊。其攻擊活動中使用了大量漏洞,其中至少包括一次 0day 漏洞利用攻擊。

摩訶草APT組織攻擊目標(biāo)所涉及的國家和地區(qū)分布非常廣泛,除了中國和巴基斯坦等主要目標(biāo),還包括以色列、孟加拉國、美國、英國、日本、韓國等國以及中東和東南亞地區(qū)。

該組織以魚叉攻擊為主,以少量水坑攻擊為輔,針對目標(biāo)國家的政府、軍事、電力、工業(yè)、外交和經(jīng)濟進行網(wǎng)絡(luò)間諜活動,竊取敏感信息。

攻擊手段與工具

摩訶草APT組織具有使用0day漏洞和Nday漏洞的能力,其經(jīng)常使用漏洞利用文檔進行攻擊。其攻擊活動常以魚叉郵件開始,偶爾也會利用水坑攻擊,并結(jié)合社會工程學(xué)技巧,以熱點問題為誘餌主題,將自身偽裝為目標(biāo)國家、目標(biāo)領(lǐng)域的相關(guān)人員發(fā)起定向攻擊。近年來,摩訶草組織還被發(fā)現(xiàn)利用VBA宏文檔、偽裝圖標(biāo)PE等技術(shù)進行攻擊。

從過往摩訶草攻擊活動中,我們總結(jié)出該組織的攻擊手段具有以下特點:

熟悉目標(biāo)國家的政治熱點問題,用于制作魚叉郵件;

會主動搜索和加入即時通訊工具的一些相關(guān)人員交流的社群(如QQ群),并主動投放一些釣魚鏈接;

攻擊工具和惡意代碼以多種形式呈現(xiàn),包括PowerShell腳本、JS腳本、C#開發(fā)的木馬程序等等,也會利用一些公開的文檔漏洞構(gòu)造誘餌文檔;

投放的攻擊載荷投放多為以漏洞文檔觸發(fā)的腳本類,并用于收集文檔信息和機器信息以供攻擊者判斷是否重要目標(biāo);

用于持久化的木馬實現(xiàn)豐富的控制指令,更多以C#形態(tài)存在。

(一)攻擊手段

1. 魚叉攻擊

摩訶草組織大多以目標(biāo)國家的熱點時事作為主題,用于制作魚叉郵件的誘餌文檔,迷惑性極強。通常情況下,魚叉郵件內(nèi)攜帶的誘餌文檔為漏洞利用文檔。攻擊者也會在攻擊郵件中嵌入釣魚鏈接,并誘導(dǎo)受害者訪問釣魚鏈接,輸入賬號密碼以供情報收集或橫向攻擊所用。該組織還在其電子郵件中使用了帶有獨特的、針對每個收件人的跟蹤鏈接,以識別哪些收件人打開了郵件。

據(jù)不完全統(tǒng)計,摩訶草在歷次攻擊活動中使用過的漏洞如下:

CVE-2017-0261;

CVE-2017-11882;

CVE-2017-8570;

CVE-2015-1641;

CVE-2014-4114;

CVE-2013-3906(0day);

CVE-2016-7255;

CVE-2019-0808;

CVE-2015-2545;

CVE-2012-0158;

CVE-2014-6352。

2. 水坑攻擊

摩訶草組織會通過搭建與合法網(wǎng)站極其相似的仿冒網(wǎng)站,掛載誘餌文檔或后門安裝程序,誘使受害者下載執(zhí)行。此外,摩訶草組織也會通過入侵合法網(wǎng)站的方式傳播木馬程序。

(二)使用工具及技術(shù)特征

摩訶草組織的網(wǎng)絡(luò)武器庫主要包括:AutoIt backdoor、BADNEWS 、NDiskMonitor、PowerSploit、QuasarRAT、Socksbot、TINYTYPHON、Unknown Logger,主要通過漏洞利用文檔或水坑網(wǎng)站進行下發(fā)。

此外,安全廠商還披露了該組織Android和Mac OS平臺的惡意軟件。

通過分析摩訶草組織的攻擊案例,可以總結(jié)出其技術(shù)特征:

使用 Base64 或自定義的加密邏輯對 C2 流量進行編碼;

利用DLL側(cè)加載技術(shù)(白加黑)執(zhí)行BADNEWS;

使用現(xiàn)有的合法外部 Web 服務(wù)來托管其 base64 編碼和加密的 C2 服務(wù)器位置;

使用 EPS 腳本傳送有效負載;

使用 AES 加密收集的文件路徑,然后使用 base64 對其進行編碼。

著名攻擊事件

(一)摩訶草首次曝光

2013年5月,國外安全廠商Norman披露了一次起源于印度的網(wǎng)絡(luò)攻擊活動,相關(guān)攻擊活動最早可以追溯到2009年11月,Norman將其命名為Operation Hangover【4】,也就是后來的摩訶草組織。在第一次攻擊行動中摩訶草就已經(jīng)開始利用漏洞進行攻擊,主要針對巴基斯坦、中國,以情報竊取為目的。隨后又有其他安全廠商持續(xù)追蹤并披露該組織的最新活動,但該組織并未由于相關(guān)攻擊行動曝光而停止對相關(guān)目標(biāo)的攻擊,相反從2015年開始更加活躍。除了針對windows操作系統(tǒng)的攻擊,在2012年也出現(xiàn)了針對Mac OS操作系統(tǒng)的攻擊。

2013年10月,摩訶草組織開始了一次具有代表性的攻擊活動,主要針對巴基斯坦情報機構(gòu)或軍事相關(guān)目標(biāo)。本次攻擊行動的代表性體現(xiàn)在摩訶草采利用了0day漏洞(CVE-2013-3906)進行攻擊,該漏洞是針對微軟Office產(chǎn)品,隨后微軟發(fā)布的漏洞預(yù)警指出該漏洞主要和TIFF圖像解析有關(guān)【5】【6】。

(二)針對中國政府、軍事部門的攻擊活動

2017年5月,國內(nèi)某安全廠商通過一份包含漏洞的Word文檔發(fā)現(xiàn)了“白象”團伙針對中國政府、軍事相關(guān)部門的攻擊活動【7】,挖掘出其注冊的大量可疑域名和木馬樣本。有趣的是,就在印度軍隊于8月28日自洞朗撤軍,中印雙方結(jié)束了兩個多月的對峙后,該團伙的釣魚網(wǎng)站于8月29日再次上線,并以“中印邊境”為題誘導(dǎo)訪問者下載惡意程序植入后門,繼續(xù)對中國目標(biāo)發(fā)起攻擊。

具體內(nèi)容包括:

釣魚網(wǎng)站于2017年8月29日上線,以“中印邊境”為話題構(gòu)造了仿冒優(yōu)酷的釣魚頁面,誘導(dǎo)訪問者下載后門程序。

木馬使用C++編寫,執(zhí)行后會再調(diào)用一段加密后的。Net代碼,并偽裝成360安全防護軟件,具備較強的隱蔽性和對抗性。

木馬啟動后能夠接受遠程控制服務(wù)器任意指令,完全控制受害主機。

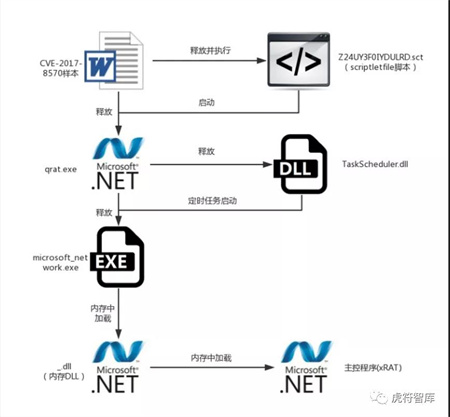

(三)利用CVE-2017-8570以社會政治生活為主題針對國內(nèi)的攻擊活動

2018年春節(jié)前后,奇安信威脅情報中心與安全監(jiān)測與響應(yīng)中心協(xié)助用戶處理了多起非常有針對性的魚叉郵件攻擊事件,發(fā)現(xiàn)了客戶郵件系統(tǒng)中大量被投遞的魚叉郵件,被攻擊的單位為某些重要敏感的政府機構(gòu)。經(jīng)過溯源分析與關(guān)聯(lián),幕后團伙正是摩訶草組織(APT-Q-36)。

2018年3月,國內(nèi)某安全廠商捕獲“白象”APT組織(摩訶草)使用的多個誘餌文檔【8】,分別存放在fprii.net、ifenngnews.com和chinapolicyanalysis.org等該組織注冊的仿冒網(wǎng)站上,文檔內(nèi)容涉及“2018最新部隊工資調(diào)整政策” (3月6日出現(xiàn))、 “民政部公布一批非法社會組織” (3月14日生成)、“中華人民共和國監(jiān)察法(草案)”(3月15日生成)、以及日本防衛(wèi)研究所發(fā)布的2018年版《中國安全戰(zhàn)略報告》(3月13日出現(xiàn))等某特定期間的熱點話題,具備較強的迷惑性和針對性。這批誘餌文檔均利用了微軟Office漏洞CVE-2017-8570,未及時安裝補丁的用戶一旦打開文檔就會觸發(fā)漏洞并運行惡意腳本,惡意腳本會繼續(xù)下載執(zhí)行遠控木馬并篩選特定目標(biāo)繼續(xù)下發(fā)執(zhí)行特定的木馬模塊。

整個樣本執(zhí)行流程如下:

圖1 CVE-2017-8570樣本執(zhí)行流程【9】

(四)偽裝合法產(chǎn)品圖標(biāo)的攻擊事件

2019年11月上旬,摩訶草組織通過偽裝成安全殺軟程序?qū)鴥?nèi)目標(biāo)單位發(fā)起了定向攻擊活動【10】。投遞攻擊誘餌為壓縮包,解壓后附帶殺軟介紹的說明文檔,解壓后的安全殺軟組件為竊密木馬程序。

該組織使用同樣的攻擊手段,偽裝成中共黨校通知,對國內(nèi)目標(biāo)單位發(fā)起了定向攻擊活動。誘餌名稱包括:新時代黨校(行政學(xué)院)工作的基本遵循--中央黨校(國家行政學(xué)院)負責(zé)人就頒布《中國共產(chǎn)黨黨校(行政學(xué)院)工作條例》答記者問;中共中央印發(fā)《中國共產(chǎn)黨黨校(行政學(xué)院)工作條例》2019年中共中央政治局會議審議批準(zhǔn)。

摩訶草組織還對中國黨政機關(guān)發(fā)起了移動端的定向攻擊活動。攻擊誘餌為一款安卓平臺APK安裝包,其偽裝成中國教育部開發(fā)的翻譯APP。該APK程序具備手機用戶手機信息監(jiān)控、遠程命令執(zhí)行、回傳敏感信息等惡意功能,是一款典型的竊密型手機木馬。C&C地址moe-gov.net同樣偽裝成我國教育部網(wǎng)站(www.moe.gov.cn)。

有趣的是,該APK程序的翻譯功能代碼來自于一款為名TranslateApp的開源翻譯軟件,其作者“apaar97”恰好是一名來自印度的開發(fā)者。

(五)以“新冠疫情”為主題的攻擊活動

摩訶草是第一個被披露利用疫情進行攻擊的APT組織。在疫情爆發(fā)初期,摩訶草組織便利用“武漢旅行信息收集申請表。xlsm”,“衛(wèi)生部指令。docx”等誘餌對我國進行攻擊活動【11】。2020年6月,摩訶草又利用“疫情防范指南”為誘餌針對巴基斯坦發(fā)起攻擊【12】。

此類樣本將通過宏等方式從遠程服務(wù)器下載后續(xù)木馬執(zhí)行,獲取的木馬均為該組織獨有的CnC后門,該后門具有遠程shell,上傳文件,下載文件等功能。在對巴基斯坦的攻擊活動中,同樣采用惡意VBA宏展開后續(xù)攻擊行為,最終通過內(nèi)存加載Bozok遠控木馬實現(xiàn)對目標(biāo)人員PC主機的遠程控制,到達情報竊取的攻擊目的。

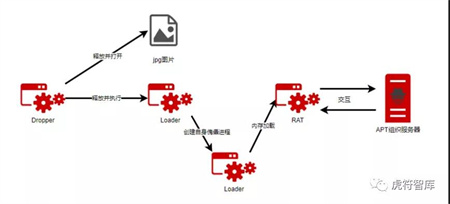

(六)借助美女圖片誘騙受害者執(zhí)行惡意程序

2021年8月,國內(nèi)某安全廠商捕獲到幾例借助美女圖片作為誘餌的惡意樣本程序【13】,這些樣本針對南亞地區(qū)周邊國家目標(biāo),通過婚介主題來誘騙用戶執(zhí)行惡意程序,運行后釋放對應(yīng)圖片文件并打開以達到偽裝的效果,自身主體則釋放loader程序,創(chuàng)建傀儡進程,傀儡進程通過內(nèi)存加載的方式執(zhí)行RAT,與服務(wù)器連接,接收指令數(shù)據(jù),達到攻擊者遠程控制用戶設(shè)備的效果。攻擊流程如下:

圖2 美色誘惑樣本執(zhí)行流程【13】

比較有趣的是,本次惡意程序在對殺毒程序檢測時,當(dāng)進程內(nèi)存在以下兩種進程(“K7SysMon.exe”和“k7tsecurity.exe”)時,會繞過提權(quán)步驟。且在實行持久化流程中,若存在這兩個進程,程序則不會拷貝自身到指定路徑,直接使用當(dāng)前路徑作為“%stratup%”目錄下的快捷方式路徑。

這兩種進程指向印度防病毒軟件企業(yè)“K7 Total Security”,因此推測攻擊者憑借該方式來篩選攻擊者范圍。

總結(jié)

長久以來,摩訶草APT組織都使用魚叉釣魚作為攻擊入口,并保持著多種漏洞利用的攻擊能力。但這并不意味著該組織的攻擊技術(shù)一直不變。

摩訶草自曝光以來一直處于活躍狀態(tài),并不斷升級改進攻擊技術(shù),例如,開始使用MACROVBA宏文檔、偽裝圖標(biāo)PE等技術(shù),以達到更好的免殺效果。

從摩訶草組織的歷次攻擊活動的目標(biāo)、時間節(jié)點、誘餌主題等來看,摩訶草組織的攻擊活動具有較強的政治動機,其背后的力量支持也不言而喻。